arashi1977さんの助け合いフォーラム投稿一覧

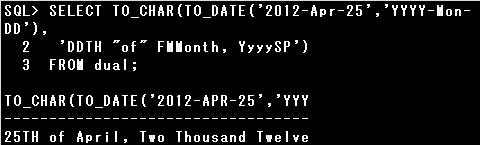

設問では 「25TH of April, Two Thousand Twelve」 と出力されるとのことですが、「25TH of April, Two thousand twelve」が正しいのではないでしょうか。

確認なのですが、解説の実行例がおかしいのではないか、というご指摘でしょうか?

(私の手元に実行環境がないので自信がないのですが、kevinmm さんのところでの実行結果と異なる、ということなのだろうか?と思いまして)

参考 URL についている「BGPへのOSPFルートの再配布について」を参照されると良いかと思います。

このドキュメントでは、CiscoルータでのOpen Shortest Path First(OSPF)からBorder Gateway Protocol(BGP)への再配布の動作について説明します。

再配布を完了するには、それぞれのルートを再配布するために、internal、external、nssa-externalareなどの特定のキーワードが必要です。

OSPF から BGP への再配布をキーワードなしで設定すると、デフォルトでは、OSPF のエリア内ルートとエリア間ルートだけが再配布されます。

また、再配送先によって挙動が変わるのであれば、上の設問ははOSPFからの再配送ですが、EIGRP/BGPからのものについても挙動の変化はあるのでしょうか?

EIGRP は経路が D と D EX の2種類しかないからかもしれませんが、OSPF のように match キーワードがないので特別な挙動の変化はないはずですね。

Router(config)#router bgp 100

Router(config-router)#redistribute ospf 1 match ?

external Redistribute OSPF external routes

internal Redistribute OSPF internal routes

nssa-external Redistribute OSPF NSSA external routes

Router(config-router)#redistribute eigrp 1 ?

metric Metric for redistributed routes

route-map Route map reference

<cr>

自分の Ubuntu 環境では解説の通りでした。

どちらかというと、markun_D さんの出力が「マッチするファイルが存在しない」時のエラーメッセージなので、ちゃんとそこにファイルがあるのかが気になりました。 ls だけやった場合と ls file?.txt をやった場合の結果ってどうなるでしょうか?

$ mkdir 2623

$ cd 2623

$ ls <<< ディレクトリの中は空っぽ

$ ls file?.txt

ls: cannot access 'file?.txt': No such file or directory <<< ファイルが存在しないので、このエラーが出てる

$ touch file1.txt file2.txt file303.txt file004.txt fileA.txt

$ ls

file004.txt file1.txt file2.txt file303.txt fileA.txt

$ ls file?.txt <<< ファイルがある場合はちゃんと出る

file1.txt file2.txt fileA.txt

$ rm * <<< ここでまたファイルを削除してみる

$ ls file?.txt

ls: cannot access 'file?.txt': No such file or directory <<< 同じエラーメッセージ

うーんと

ネットワーク外のアドレスをデフォルトゲートウェイに指定する事は可能です。

指定可能なのはわかります。それが「誤った設定」かどうかがこの選択肢のポイントですよね?

そして

当然同一ネットワークに無いので、デフォルトゲートウェイに対するルーティングを「route add 192.168.10.2 192.168.10.2 IF 10」等でPCに設定する必要はあり、ルータ側にも192.168.10.5へのルーティングを設定する必要はありますが、この構成でも通信は可能です。

そしてルーティングに関する設定は設問では省略されているため判断できません。

設問の条件にない設定を追加することで「この選択肢は正しいとは言い切れない」というのは NG です。

それが仮に OK なのであれば、「通信ができない理由はなぜか」みたいな設問に対して「ルータの特定処理がバグを踏んでいて異常動作しているから」というのも「設問に明記されていないので否定できない」と理由づけして「正答ではない!」と言い張ることも可能になってしまいます。

また、

そもそもPCAとルータが通信不可であるかが設問に無いため、

すでに言及いただいているとおり「同一ネットワークに無い」のですから通信不可だと判断すべきなのはご理解いただけているものと思っています。

この問題は「同一ネットワークに属さないアドレスをデフォルトゲートウェイとして設定しているので利用できない→誤った設定をしている」と判断できるかを問われているものであり、「こうやればできるのだから、その可能性を否定できるように明記していないのがおかしい」として押し通すのは無理筋で、「書かれていないものを追加の条件として【なんとかできるようにする方法を見つける】」問題ではないとご理解いただくのが良いかなと思います。

3. 同期の条件が整っていれば、リビジョン番号が一番大きなものにVLAN情報を同期する⭕️

「リビジョン番号が一番大きなものに【自身の】VLAN情報を同期する」と読めるのでそんなに違和感は感じていなかったです。逆に「に」を「に対して」に変換する方がちょっと無理矢理感が感じられました。

とはいえ、「一番XXなもの【の】VLAN情報【に】同期する」の方が誤認はしにくいかもしれませんね。

正解ですね。解説にも以下のように書いてあります。

「時間」は以下のように指定します。

(略)

・+M M分後に実行 (+は無くてもよい)

実際に試すとこんな感じです。疑問に思った時は実環境で試してみるといいですよ。

$ sudo shutdown 60

Shutdown scheduled for Wed 2026-01-14 00:35:43 JST, use 'shutdown -c' to cancel. ←ちゃんと60分後になる

$ sudo shutdown -c

Broadcast message from root@containerlab on pts/3 (Tue 2026-01-13 23:35:53 JST):

System shutdown has been cancelled

まず

補完機能らしきdomain name listコマンドの補完の意味が分からず生成AIに聞いたのですが謎が深まるばかりです。

では、何が疑問なのか、生成 AI にどのように質問してどのような回答があったのか、その回答の何が「謎」なのかが全くわからないです。

名探偵どころか、エスパーでもないと何もコメントできないのではないかと思います。

可能ならもう少し質問の内容を詳細にしていただけないでしょうか。

tkoibuchi の疑問もごもっともかなと思います。存在しない VRF を紐づけるのが本当に正しいのか?と。

確かに設問の show running-config に VRF_RB がないと自信を持ってこの選択肢を正当だと判断するのは難しいかもしれません。しかし、tym78 さんのご指摘にもあるとおり、設問は

A社とB社の経路情報を分離するため Gi0/2に必要なコマンドはどれか。

です。VRF_RB の作成は Gi0/2 インターフェースモードでのコマンドではないため、「別途」作成すると判断しても問題ないものかと思います。ひっかけとまでは言いませんが、一瞬「これだけで大丈夫か…?」と不安になるのはとても理解できます。

せっかくなので、VRF_RB を作成しないでやった場合はどうなるのかもつけておきます。

■ 対象のインターフェースの初期状態

RT#show running-config interface g0/0

Building configuration...

Current configuration : 115 bytes

!

interface GigabitEthernet0/0

ip address 10.0.0.100 255.255.255.0

duplex auto

speed auto

media-type rj45

end

■ VRF がないことを確認

RT#show running-config vrf

Building configuration...

Current configuration : 5 bytes

end

■ 対象インターフェースへの紐付けをやってみる

RT#conf t

Enter configuration commands, one per line. End with CNTL/Z.

RT(config)#interface g0/0

RT(config-if)#vrf forwarding VRF_A

% Interface GigabitEthernet0/0 IPv4 disabled and address(es) removed due to enabling VRF VRF_A <<< IP アドレスが消える

RT(config-if)#ip address 10.0.0.100 255.255.255.0

%GigabitEthernet0/0 is linked to a VRF. Enable IPv4 on that VRF first. <<< 存在しない VRF なので、IPv4 Address-family を有効化しろと怒られる。

■確認

RT(config-if)#do show running-config vrf

Building configuration...

Current configuration : 138 bytes

vrf definition VRF_A <<< 勝手に VRF_A ができている

!

!

interface GigabitEthernet0/0

vrf forwarding VRF_A <<< VRF の紐付けはできている

no ip address <<< VRF の IPv4 有効化ができていないので、IP アドレス設定が効いていない

duplex auto

speed auto

media-type rj45

end

RT(config-if)#do show ip route vrf VRF_A

% IP routing table vrf VRF_A does not exist <<< 当然、IPv4 ルーティングテーブル的にも VRF_A が存在しないので何も表示されない

RT(config-if)#

解説からすると、ここでいう「フィルタ」は「キャプチャフィルタ」ですかね。GUI 版の Wireshark であれば、起動時に表示されるインターフェースリストの上にある「このフィルタを利用」のところに入れるやつです。

一方で「AIが誤りだと言っている」と仰っているのは「ディスプレイフィルタ」のことかと思います。これは画面上部の「表示フィルタ」のところですね。

上記の2つのフィルタは書式が異なります。キャプチャフィルタとしては正しい書式です。

もし AI 回答にご興味があれば、参考までに ChatGPT に聞いてみた会話をシェアします。

https://chatgpt.com/share/695b29fc-8bf8-800a-a6d6-d9e4501b7c67

図の下側のピンク枠右側の実行結果も踏まえてのご質問でしょうか?

設定前だけなら確かにそうかもしれませんが、「設定後」も同じコマンドを使って確認してますよね?ということは設定後に ping-t.com ユーザーを指定している場合は、設問の図のようには接続できないので、特に解説に矛盾はないと思います。

戻り値を表示させるためにprint関数の引数として指定は必要ないものでしょうか

対話型の実行の場合はなくても大丈夫です。その場合、文字列であればちゃんとシングルクォーテーションがつくので判別できます。実際に print 有無でこういうふうに変わります。

$ python3

Python 3.14.2 (main, Dec 5 2025, 16:49:16) [Clang 17.0.0 (clang-1700.4.4.1)] on darwin

Type "help", "copyright", "credits" or "license" for more information.

>>> def ex_function(key):

... dict = {"key1":"data1", "language":"Python", "Exam":"CCNP ENCOR"}

... return(dict.get(key))

...

>>> ex_function("key1")

'data1'

>>> print(ex_function("key1"))

data1

解説にある return 文の実行例も print なし版にできます。

>>> def ex_addition(a,b):

... x = a + b

... return x

...

>>> ex_addition(2,5)

7

なお、対話型ではなくファイルに書き込んで実行した場合は、 print がないと出力はされません。

$ cat 27098.py

def ex_function(key):

dict = {"key1":"data1", "language":"Python", "Exam":"CCNP ENCOR"}

return(dict.get(key))

print("Run no-print")

ex_function("key1")

print("Run print")

print(ex_function("key1"))

$ python3 27098.py

Run no-print

Run print

data1

その場合【5】のエントリは必要なのでしょうか?暗黙のdeny回避用とありますが、そもそもパケットフィルタリングじゃないので、暗黙のdenyに該当したとしても、なにも問題ないように感じ

必要なんですねぇ。この設問の設定とは違いますが、こうなりますよってのを。

■ 暗黙の deny 回避のない、ただマッチするかどうかだけの route-map と access-list

RT#show running-config | section route-map|access-list

route-map LP_EDIT permit 10

match ip address 10

access-list 10 permit 10.10.10.0 0.0.0.255

###まだ適用はしていないので、4つ経路広報できている。

RT#show running-config | section router bgp

router bgp 100

bgp log-neighbor-changes

redistribute connected

neighbor 10.0.0.101 remote-as 101

RT#show bgp ipv4 unicast summary | begin Neigh

Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd

10.0.0.101 4 101 13 25 5 0 0 00:08:41 0

RT#show bgp ipv4 unicast neighbor 10.0.0.101 advertised-routes | begin Network

Network Next Hop Metric LocPrf Weight Path

*> 10.0.0.0/24 0.0.0.0 0 32768 ?

*> 10.10.10.0/24 0.0.0.0 0 32768 ?

*> 20.20.20.0/24 0.0.0.0 0 32768 ?

*> 30.30.0.0/16 0.0.0.0 0 32768 ?

Total number of prefixes 4

■ route-map 適用してみる。

RT#conf t

Enter configuration commands, one per line. End with CNTL/Z.

RT(config)#router bgp 100

RT(config-router)#neighbor 10.0.0.101 route-map LP_EDIT out

RT(config-router)#end

RT#clear bgp ipv4 unicast * soft out

RT#show bgp ipv4 unicast neighbor 10.0.0.101 advertised-routes | begin Network

Network Next Hop Metric LocPrf Weight Path

*> 10.10.10.0/24 0.0.0.0 0 32768 ?

Total number of prefixes 1

→ ACL:10 にマッチしないものが全部無くなった!

■ 【5】のエントリ入れてみる

RT#conf t

Enter configuration commands, one per line. End with CNTL/Z.

RT(config)#route-map LP_EDIT permit 20

RT(config-route-map)#end

RT#clear bgp ipv4 unicast * soft out

###広報する経路が復活した

RT#show bgp ipv4 unicast nei 10.0.0.101 advertised-routes | b Network

Network Next Hop Metric LocPrf Weight Path

*> 10.0.0.0/24 0.0.0.0 0 32768 ?

*> 10.10.10.0/24 0.0.0.0 0 32768 ?

*> 20.20.20.0/24 0.0.0.0 0 32768 ?

*> 30.30.0.0/16 0.0.0.0 0 32768 ?

Total number of prefixes 4

環境の情報もないのでどこに問題があるのかもわかりませんが…とりあえず私の環境(macOS 26.2, Chrome 143.0.7499.170)では正解になりました。それぞれこういう流れです。

■C128

Router1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router1(config)#ntp server 192.168.1.254

Router1(config)#

■C129

Router1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router1(config)#ntp master 5 ?

<cr>

Router1(config)#ntp master 5

Router1(config)#

この問題の正答選択肢 chage -l のオプション部分が -I と誤認するというご指摘ですよね。

ただ私の環境では、例えば参考 URL の「LPICイージス」部分とご指摘のオプションでは明確に違うように見えるので気になりませんでした。

今のご指摘だと問題点がわかりにくいので、どのようなフォント指定しているのか(可能なら OS や使用しているブラウザ)の情報があると、Ping-t さんもどのように対応すべきかが判断しやすいのではないかと思います。

えっと、2つ質問があるように見えたのですがそうではなくて後半だけで良いのですよね?

- 前半:

/127なので、最下位ビットだけが異なるものを選べば良いという理解で良いか→良い(自己解決) - 後半:サブネットルーターエニーキャストについて(質問がうまく汲み取れず…)

とりあえず、サブネットルーターエニーキャストはご認識の通り「ホスト部がすべて 0 のエニーキャストアドレス」という理解は間違いないですね。RFC でもそう定義されています。

https://datatracker.ietf.org/doc/html/rfc4291#section-2.6.1

This anycast address is syntactically the same as a unicast address for an interface on the link with the interface identifier set to zero.

もう1点が

今回のような何も設定がない場合には関係ない話

「今回」というのが問題ID:37032 のことであれば、その通りかと思います。アドレス設定の最後に anycast がついているという話はありませんので。

ちなみに

IPv4と違ってホスト部が全て0でもIPv6では設定することができるので

ここよくわかんないんですよね。IPv4 でも /31 の場合はホスト部が 0 であっても設定できるので。例えば Tunnel0 に以下のような設定をすることは可能です。

interface Tunnel0

ip address 192.168.255.0 255.255.255.254

なんかこの問題に関する報告多いですね。念のため確認なのですが、Tabキー補完とか ? でのヘルプ参照とか多用されてますか?

初心者あるあるにもしかして引っかかってないかなと思うのですが、パスワード入れるところをこんなふうにやってないかな?と思いまして。

Router1>enable

Router1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router1(config)#username admin alg[Tabキー]

Router1(config)#username admin algorithm-type sha[Tabキー]

Router1(config)#username admin algorithm-type sha256 sec[Tabキー]

Router1(config)#username admin algorithm-type sha256 secret pingt ?

LINE <cr>

Router1(config)#username admin algorithm-type sha256 secret pingt <<< ここで Enter しても正解にならない

よーく見てもらうと、7行目で「pingt ?」ってやってるのがわかると思います。この状態で Enter 入力すると、パスワードとして pingt (ピー アイ エヌ ジー ティー スペース) と設定されてしまい、設問で求められている pingt(ピー アイ エヌ ジー ティー) にならないのですよね。

もしそうであれば、不正解です。実際に ? や Tab キーの使い方を知っているジュニアな人がパスワード文字列の最後に意図しない空白文字を入れたせいで認証に失敗するとかよく遭遇しました(私もやったことあります…)

試しにですが、 ? などを使わず正解コマンドだけ(変に空白が入らないように気をつけて)を入れてみるか、もしくは以下のように削除再設定してみたらどうなりますか?

Router1(config)#no username admin

This operation will remove all username related configurations with same name.Do you want to continue? [confirm]

Router1 (config)#username admin algorithm-type sha256 secret pingt

研究所のデータ転送コストを可能な限り削減

が求められているので、コスト転嫁(「提供者=研究所」負担を削減し、受益者負担を増加する)でもおかしくないと思いますが、それではだめな理由は何でしょうか?

AI認めています。

プロンプトや会話が不明なのでなんとも言えませんが、「それは削減ではなく転嫁ですよね?」のようには質問してないと思ってよいのですよね?生成AIは明らかな誤りでなければわりと質問者に寄り添ってくれる回答を返すことが多い認識なので、そういう誘導尋問すると「はい、その考え方でも誤りではありません」みたいに答えるかなーと思ったので。

AI が認めているかどうかではなく、その他何か AWS の公式ドキュメントなどの一次資料をご提示いただくことは可能でしょうか?

現在の CCNA の試験範囲とウェイトは以下の資料に明記されています。

https://www.cisco.com/c/dam/global/ja_jp/training-events/training-certifications/exam-topics/200-301-CCNA.pdf

ここから考えると

| 分野 | ウェイト | 得点率 | 想定点数(100点満点換算) |

|---|---|---|---|

| Network Fundamentals | 20% | 55% | 11 |

| Network Accsess | 20% | 75% | 15 |

| IP connectivity | 25% | 48% | 12 |

| IP services | 10% | 70% | 7 |

| Security Fundamentals | 15% | 33% | 4.95 |

| Automatimn and programmability | 10% | 80% | 8 |

合計点が 11+15+12+7+4.95+8 = 57.95 なので6割も取れていないことがわかります。

少なくとも配点が高いと思われる IP Connectivity と Network Fundamentals で半分程度(23/45)しか点が取れておらず、また Security Fundamentals は3割(4.95/15)なのでここをなんとかしないとダメなんじゃないでしょうか。

ちなみに、合格点が何点なのかは公開されていませんので、取れるだけ点を取るのは必須かと思います。少なくとも情報処理技術者試験みたいに「たかだか6割」で合格できる試験よりは(昔の双方の受験経験からすると)かなり得点率高くないと合格できないんじゃないかなと思います。

https://www.cisco.com/c/ja_jp/training-events/training-certifications/exams/policies.html

試験問題と合格スコアは予告なしに変更されたり、試験ごとに異なったりする場合があるため、シスコは試験合格スコアを公開していません。